[OpenSSH Server远程代码执行漏洞 (CVE-2024-6387)安全风险通告](https://itc.suibe.edu.cn/2024/0702/c16927a173093/page.htm "OpenSSH Server远程代码执行漏洞 (CVE-2024-6387)安全风险通告"):regreSSHion:OpenSSH 服务器中的远程代码执行(RCE),至少在基于 glibc 的 Linux 系统上可被利用。

根据 oss-security - CVE-2024-6387: RCE in OpenSSH's server, on glibc-based Linux systems 的发现并由 oss-security - Announce: OpenSSH 9.8 released 上游总结,在 Portable OpenSSH 版本 8.5p1 至 9.7p1(含)中,sshd(8) 存在一个严重漏洞,可能允许以 root 权限执行任意代码。

在 32 位的 Linux/glibc 系统上,成功利用该漏洞已被证明,且需要启用地址空间布局随机化(ASLR)。在实验室条件下,攻击平均需要 6-8 小时的持续连接,直到服务器达到最大连接数为止。目前尚未证明在 64 位系统上可以利用该漏洞,但认为这可能是可行的。这些攻击很有可能会得到进一步改进。

公开披露日期: 2024年7月1日

影响范围: Rocky Linux 9

修复版本: openssh-8.7p1-38.el9_4.security.0.5 2024 年 7 月 1 日可用。

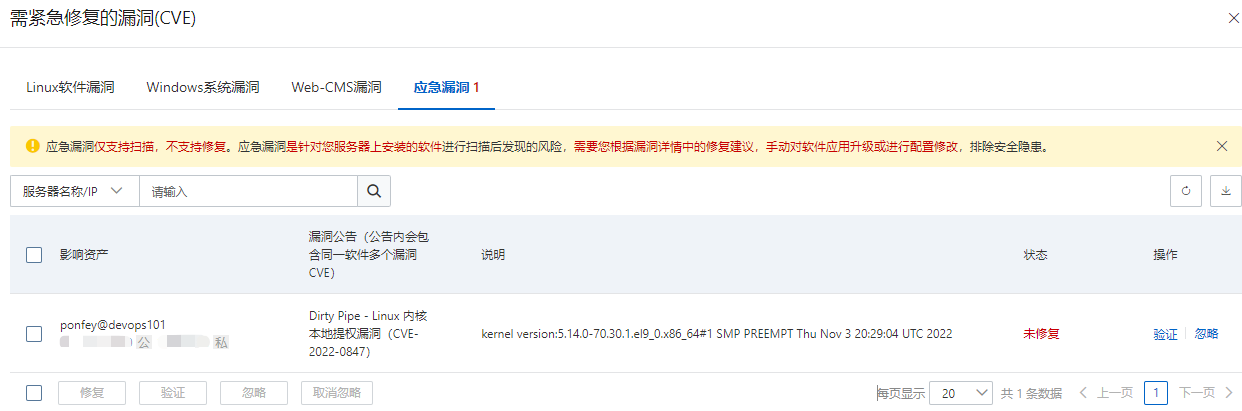

近期收到云安全中心推送到的一条紧急漏洞信息后进行版本升级处理,目前官方源中没有更新到 kernel 6 以上版本,需要添加ELRepo后再进行在线更新内核,纯内网环境依旧建议采用编译方式进行升级。

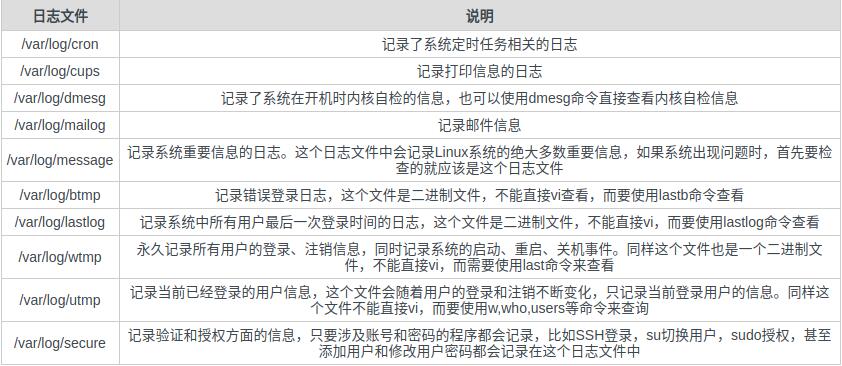

账户安全 1、用户信息文件 /etc/passwd # 格式:account:password:UID:GID:GECOS:directory:shell # 用户名:密码:用户ID:组ID:用户说明:家目录:登陆之后的 shell root:x:0:0:root:/root:/bin/bash Bash # 查看可登录用户: cat /etc/p…

2021-09-01 21:03:09 星期三 OpenSSL拒绝服务漏洞(CVE-2020-1971) 响应办法:升级OpenSSL版本 [root@devops-rhel79-privatecloud-shanghai-area0 Packages]# wget https://www.openssl.org/source/openssl-1.…